Cookie set without SameSite Attribute

Inhaltsverzeichnis

Was bedeutet Cookie set without SameSite Attribute?

SameSite ist ein Attribut, das nur vom Server (wie HttpOnly) in Antwort-Cookies festgelegt werden kann, die an den Browser gesendet werden. SameSite-Cookies lassen Server verlangen, dass ein Cookie nicht mit Cross Site Anfragen gesendet wird. Dies schützt in gewissem Maße vor Cross-Site Request Forgery-Angriffen (CSRF).

Wissenswert

SameSite-Cookies sind noch experimentell und werden noch nicht von allen Browsern unterstützt.

Beschreibung

Das SameSite Attribut verhindert, dass der Browser dieses Cookie zusammen mit Cross Site Anfragen sendet. Das Hauptziel besteht darin, das Risiko von Informationsverlusten verschiedener Quellen zu verringern. Das Attribut bietet auch einen gewissen Schutz gegen Angriffe, die Cross Site Request Forgery unterstützen. Mögliche Werte für die Flag sind “Lax” oder “Strict”.

Tipp

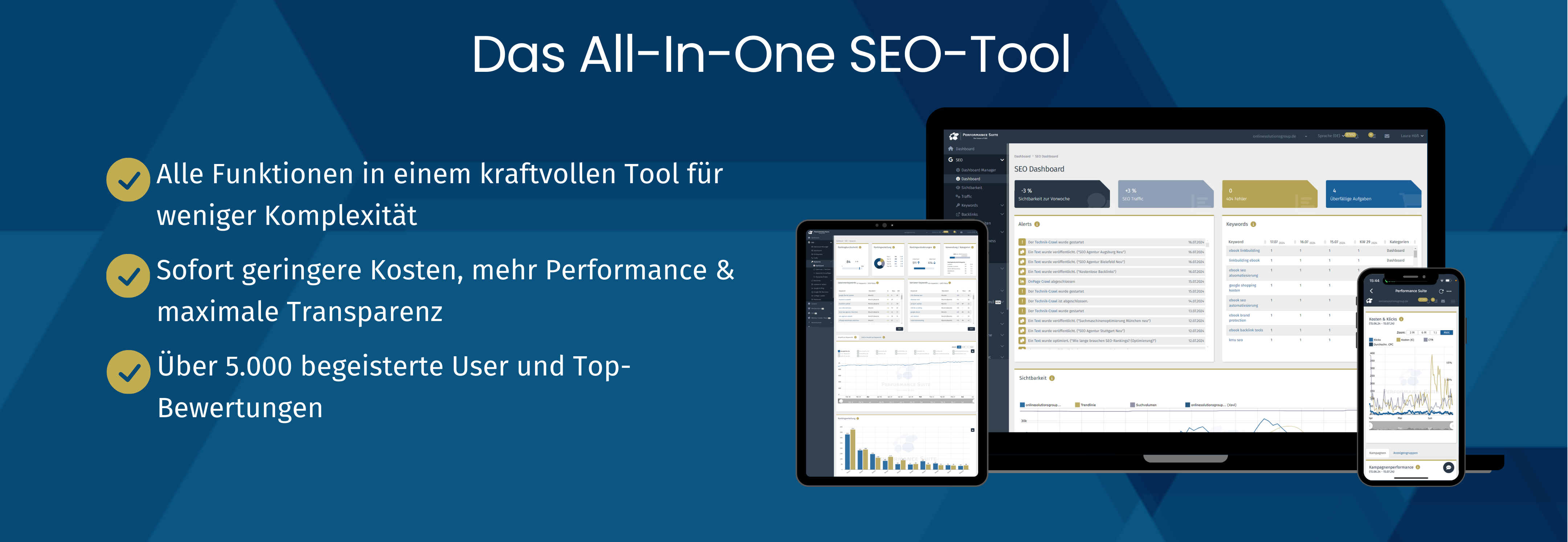

Überprüfen Sie die Sicherheit Ihrer Website mit unserem kostenlosen Security Crawler oder mit der OSG Performance Suite Free Version.

Die OSG Performance Suite

- Keyword-Tool, Content Suite, Backlink Suite, SEO Technik-Crawler, Local SEO

- Künstliche Intelligenz

- SEO Reporting

- SEA-Tool inkl. SEO-SEA-Synergien

- Brand Protection

- Pagespeed-Tool & Uptime Monitoring

- Schnittstellen zu Google Ads, Google Search Console, Bing u. a.

- Projektmanagement

- inkl. App und Push Notifications

- und viele weitere Features

Mögliche Lösung

Der Wert “Strict” verhindert, dass das Cookie vom Browser an die Zielwebsite gesendet wird, und zwar im gesamten Cross Site Browsing-Kontext, selbst wenn einem regulären Link gefolgt wird. Für eine GitHub-ähnliche Website würde dies beispielsweise bedeuten, dass ein angemeldeter Benutzer einem Link zu einem privaten GitHub-Projekt folgt, das in einem Diskussionsforum oder einer E-Mail eines Unternehmens veröffentlicht wurde. GitHub erhält keinen Sitzungscookie und der Benutzer kann nicht auf das Projekt zuzugreifen.

Auch eine Bank-Website möchte höchstwahrscheinlich nicht zulassen, dass Transaktionsseiten von externen Websites verlinkt werden. Daher ist die “Strict” Flag hier am besten geeignet.

Der Standardwert “Lax” bietet ein angemessenes Verhältnis zwischen Sicherheit und Benutzerfreundlichkeit für Websites, die die angemeldete Sitzung des Benutzers beibehalten möchten, nachdem der Benutzer einen externen Link gefolgt ist. Im obigen GitHub-Szenario ist das Sitzungscookie zulässig, wenn einem regulären Link von einer externen Website gefolgt wird, während dieser in CSRF-anfälligen Anforderungsmethoden (z.B. POST) blockiert wird.

Security Scanner melden alle Cookies, die kein SameSite Attribut haben oder die keinen erkennbar richtigen Wert für das Attribut haben.

Sie haben noch Fragen?