Private IP disclosure

Was ist Private IP disclosure?

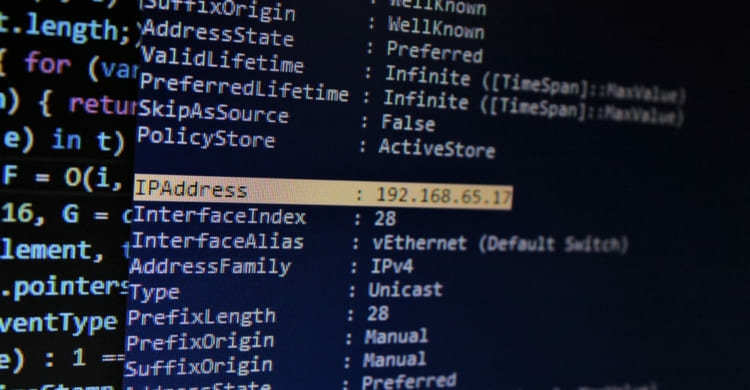

Bei der Private IP Disclosure werden private IP-Adressen offengelegt. Security Scanner überprüfen den Antwortinhalt auf Einbindung von RFC 1918 IPv4-Adresse sowie auch Amazone EC2 private Hostnamen (zum Beispiel: ip-10-0-56-78). Diese Informationen können einem Angreifer nützliche Informationen über das IP-Adressen-Schema des internen Netzwerks geben und kann auch für weitere Angriffe auf das interne System hilfreich sein. Dieser passive Scanner kann, im Fall von langen, punktierten Zahlenfolgen, wie vp09.02.51.10.01.09.16 bei denen die letzten 4 Achtbit-Zeichen eine RFC 1918 IPv4-Adresse zu sein scheinen, falsche Meldungen generieren.

Beschreibung

Informationsenthüllung ist eine vorsätzliche oder unbeabsichtigte Weitergabe von Informationen an einen Akteur, der nicht ausdrücklich zum Zugriff auf diese Informationen berechtigt ist.

Solche Informationen sind sensibel innerhalb der eigenen Funktionalität des Produkts, beispielsweise eine private Nachricht; oder Informationen über das Produkt oder seine Umgebung, die für einen Angriff nützlich sein könnten, dem Angreifer jedoch normalerweise nicht zur Verfügung stehen, z.B. der Installationspfad.

Daraus ergeben sich viele Informationsenthüllungen (z.B. ein PHP-Skript Fehler), sie können jedoch auch primär sein (z.B. zeitliche Abweichungen bei der Kryptografie). Es gibt viele verschiedene Arten von Problemen, die Informationen enthalten. Ihr Schweregrad kann je nach Art der Informationen, die angezeigt werden, sehr unterschiedlich sein.

Lösung

Ein Analyst kann nach der Überprüfung solche Falschmeldungen in ZAP markieren. Zur Handhabung während der wiederholten Scans kann das “Context Alert Filter”-Add-on herangezogen werden.

Unterteilen Sie das System, um “sichere” Bereiche zu erhalten, in denen Vertrauensgrenzen eindeutig festgelegt werden können. Lassen Sie nicht zu, dass sensible Daten diese Grenze überschreiten, und seien Sie immer vorsichtig, wenn Sie eine Verbindung außerhalb des sicheren Bereichs herstellen.

Stellen Sie sicher, dass eine geeignete Unterteilung in das Systemdesign integriert ist und dass die Unterteilung dazu dient, die Privilegien zuzulassen und weiter zu verstärken. Wenden Sie das Prinzip des geringsten Privilegs an, um zu entscheiden, wann es angebracht ist, Systemprivilegien zu nutzen und zu widerrufen.

Allgemeiner Schwachstellen-Datenbanklink

Wenn Sie noch Fragen bezüglich des Themas haben, dann können Sie gerne hier den Link klicken.

Sie haben noch Fragen?